Une récente campagne de phishing ciblant les utilisateurs de Windows et exploitant PowerShell a suscité des inquiétudes parmi les experts en cybersécurité. Cette attaque sophistiquée utilise des e-mails de phishing prétendant identifier une faille de sécurité dans le code des utilisateurs. Ces derniers, en cliquant sur un lien malveillant, sont invités à prouver qu’ils ne sont pas des robots en exécutant une série de commandes, qui in fine déclenchent le téléchargement de logiciels malveillants destinés à voler des mots de passe.

Bien que cette technique n’ait pour l’instant piégé que peu d’utilisateurs avertis, les spécialistes craignent que des versions plus larges et moins ciblées puissent affecter un nombre plus important d’utilisateurs Windows moins expérimentés.

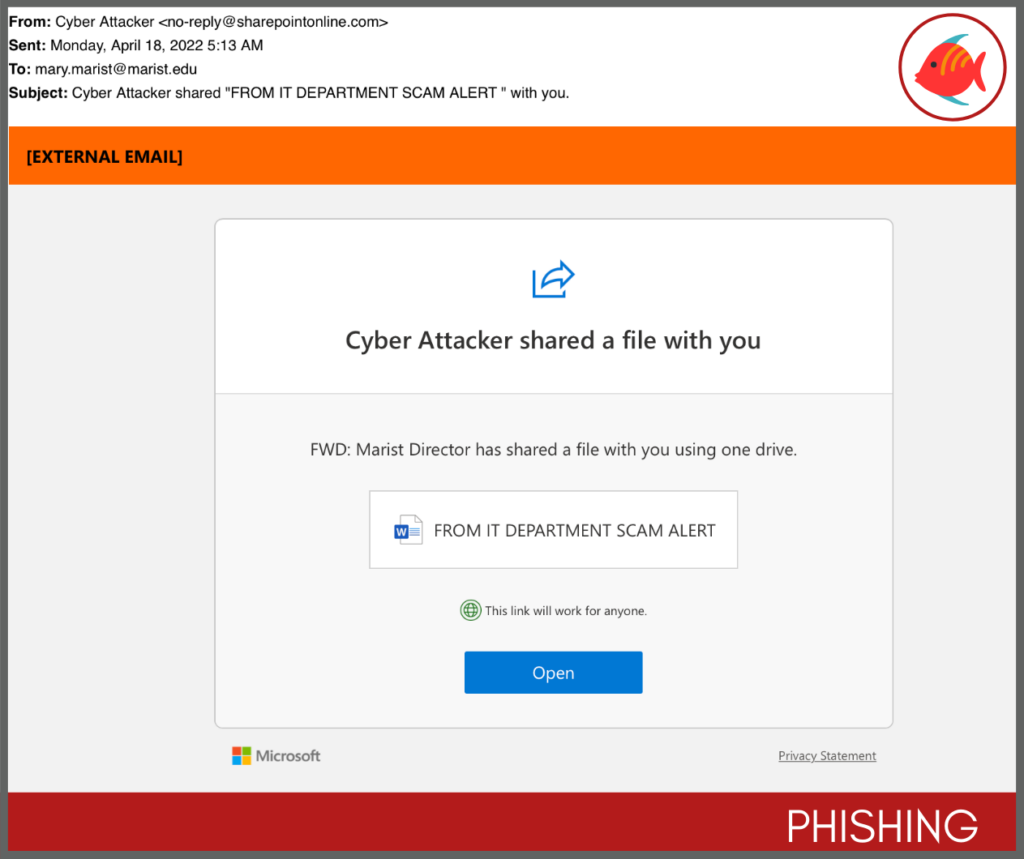

Une attaque détectée via GitHub

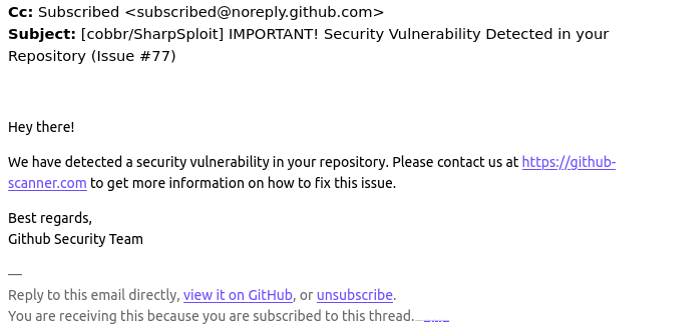

Cette campagne a été signalée pour la première fois par un utilisateur de GitHub, ayant reçu un e-mail frauduleux soi-disant envoyé par l’équipe de sécurité de la plateforme. Le message indiquait :

« Hey there! We have detected a security vulnerability in your repository. Please contact us at https://github-scanner.com to get more information on how to fix this issue. »

Le lien redirigeait alors les victimes vers une page Web leur demandant de vérifier leur humanité en résolvant un CAPTCHA atypique.

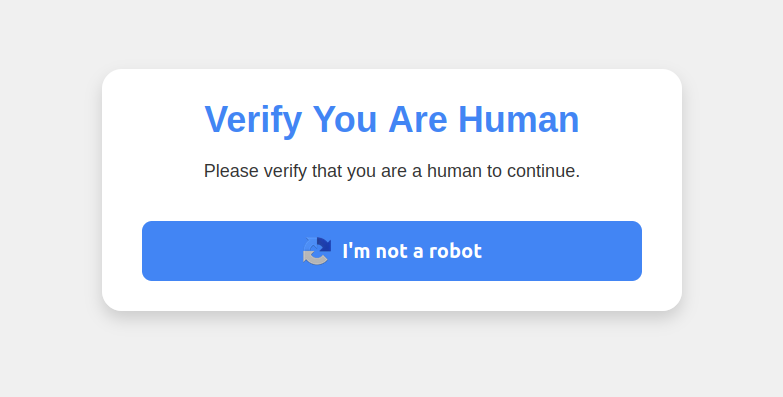

Un CAPTCHA trompeur pour exécuter des commandes malveillantes

Le CAPTCHA, en apparence inoffensif, incitait en réalité les utilisateurs à exécuter des commandes PowerShell malveillantes. La manœuvre consistait à demander aux victimes d’appuyer simultanément sur les touches Windows et R, afin d’ouvrir une invite de commande, puis de coller un code malveillant via les touches CTRL et V, ce code ayant été inséré dans le presse-papiers par le site Web. Enfin, en appuyant sur la touche Entrée, les utilisateurs déclenchaient l’exécution d’une commande PowerShell téléchargeant un fichier malveillant nommé « l6e.exe » depuis le site github-scanner.com.

« Lumma Stealer », le malware voleur de mots de passe

Ce fichier malveillant contenait un logiciel de vol de mots de passe appelé « Lumma Stealer ». Selon les analyses réalisées par le service VirusTotal, ce programme est conçu pour récupérer toutes les informations d’identification stockées sur l’ordinateur de la victime, compromettant ainsi la sécurité des utilisateurs.

Les utilisateurs moins expérimentés, cibles potentielles

Bien que cette attaque ait principalement ciblé des développeurs, peu enclins à tomber dans ce piège sophistiqué, les experts en sécurité redoutent que des variantes moins techniques puissent affecter des utilisateurs Windows moins expérimentés. Ces derniers, peu familiers avec les fonctionnalités avancées du système d’exploitation, sont plus susceptibles de se laisser piéger par des tentatives de phishing bien orchestrées.

Recommandations des experts

Face à cette menace, les experts recommandent aux utilisateurs de Windows d’être particulièrement vigilants lorsqu’ils reçoivent des e-mails suspects. Ils conseillent de ne jamais exécuter de commandes PowerShell sans s’assurer de leur légitimité et de leur sécurité. Pour réduire les risques, il est également suggéré de restreindre ou désactiver PowerShell pour les utilisateurs n’en ayant pas besoin, bien que Microsoft déconseille une désactivation complète de cet outil, essentiel à certaines tâches système.

Il est donc préférable de suivre les recommandations de Microsoft pour configurer PowerShell en fonction des besoins spécifiques de chaque utilisateur, limitant ainsi les possibilités de compromission de leurs appareils.

La vigilance et une gestion rigoureuse des outils d’administration restent les meilleures protections face à ce type d’attaque.