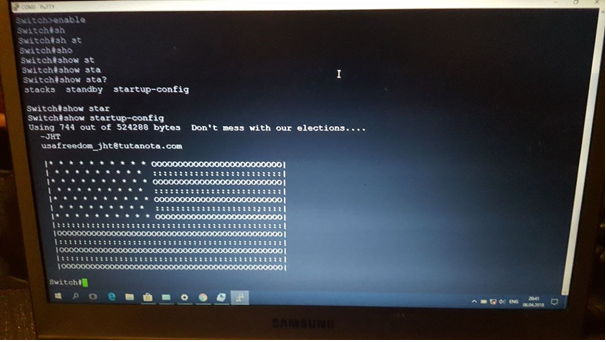

Il y a quelques semaines, un nouveau groupe de hackers qui porte le nom de « JHT » ont réussi à pirater un grand nombre d’équipements Cisco situés principalement en Russie et Iran.

Ce groupe de ‘Hacktiviste’, d’origine apparemment américaine, a laissé sur les équipements affectés un message en « ASCII art » montrant le drapeau américain avec le texte suivant : « Do not mess with our elections« , qui peut être traduit à « Ne jouez pas avec nos élections »

Le ministre Iranien des communications et des technologies de l’information, a déclaré que cette attaque cybernétique avait touché environ 3 500 Switches de marque Cisco en Iran.

https://twitter.com/azarijahromi/status/982512781227421696

Plusieurs chercheurs en cyber-sécurité pensent que cette attaque se base sur l’exploitation d’une vulnérabilité récente (CVE-2018-0171) dans Cisco Smart Install Client, alors que d’autres, parmi lesquels le constructeur Cisco, avancent la thèse d’une mauvaise utilisation du même protocole et l’exploitation d’une faiblesse de la configuration de ces switches.

Mais qu’est-ce donc le Cisco « Smart Install » et qu’est-ce que la vulnérabilité CVE-2018-0171 ?

Cisco Smart Install :

Cisco « Smart Install » est une fonctionnalité de configuration et de gestion d’image plug-and-play qui permet un déploiement rapide et sans intervention humaine pour les nouveaux commutateurs Cisco. Il automatise le processus de configuration initiale et le chargement de l’image du système d’exploitation pour un nouveau commutateur réseau.

Cela signifie que vous pouvez envoyer un commutateur à un emplacement, le placer dans le réseau et l’allumer sans configuration et sans administrateur. Ce dernier sera automatiquement configuré et mis à jour à travers la fonction « Smart Install ». Cette technologie fournit également une sauvegarde de la configuration lors des modifications.

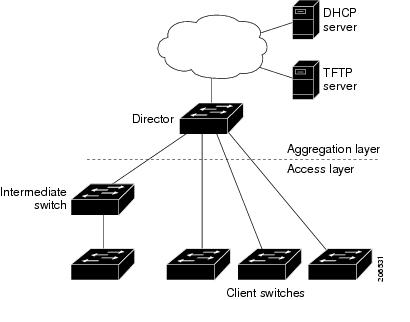

Un réseau utilisant « Smart Install » inclut un groupe de périphériques réseau, connus sous le nom de « client », qui sont desservis par un commutateur ou un routeur commun qui agit en tant que « director».

Architecture typique Smart Install Network

Architecture typique Smart Install Network

Le « director » fournit un point de gestion unique pour les images et la configuration des commutateurs clients.

Les commutateurs « client » ont une connexion directe ou indirecte avec le « director » afin qu’ils puissent en télécharger les images IOS et les configurations.

pour plus d’information voir : https://www.cisco.com/c/en/us/td/docs/switches/lan/smart_install/configuration/guide/smart_install/concepts.html

Il est important de noter que cette fonction est activée par défaut sur les switches Cisco récent.

La vulnérabilité CVE-2018-0171

Cette vulnérabilité a été identifiée dans la fonction « Smart Install Client » des switch Cisco par « George Nosenko » chercheur en sécurité informatique à l’entreprise « Embedi ». Elle expose des milliers d’équipements à des attaques de type RCE (Remote Code Execution) ou exécution de code à distance.

L’exploitation de cette vulnérabilité permet, entre autres, la récupération et la modification de la configuration des switches vulnérables, l’interception du trafic des utilisateurs et serveurs connectés à distance et l’exécution de commandes sur ces switches.

Cette vulnérabilité a été publiée et corrigée par Cisco le 28 Mars 2018

Description détaillée :

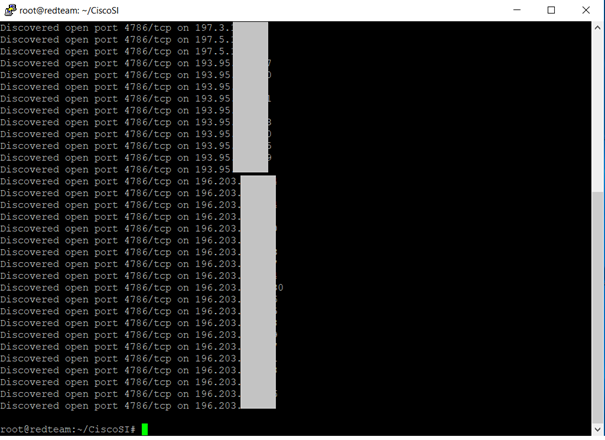

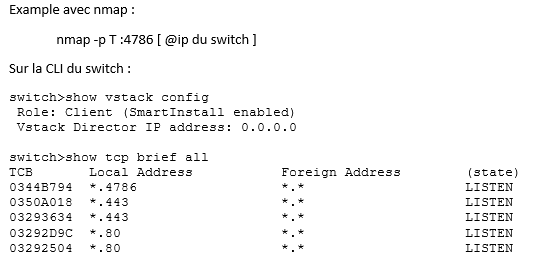

La fonction « Smart Install Client » fonctionne à travers un processus serveur en écoute sur le port TCP : 4786, ce serveur interprète les requêtes provenant du « Smart Install Director ».

L’envoie d’un message malicieux spécialement préparé de type « ibd_init_discovery_msg » cause un débordement de tampon « stack-based buffer overflow ».

Ce débordement de tampon surgit dans la fonction « smi_ibc_handle_ibd_init_discovery_msg » à cause du manque de vérification de la taille des données copiées dans un tampon de taille fixe. La taille et les données sont prises directement à partir du paquet et sont contrôlées par un attaquant.

Pour plus de détails : https://embedi.com/blog/cisco-smart-install-remote-code-execution/

switch Cisco concernés :

Cette vulnérabilité concerne tous les switches Cisco avec le software IOS et IOS XE supportant la fonction « Smart Install Client », ci-dessous la liste :

- Catalyst 4500 Supervisor Engines

- Catalyst 3850 Series

- Catalyst 3750 Series

- Catalyst 3650 Series

- Catalyst 3560 Series

- Catalyst 2960 Series

- Catalyst 2975 Series

- IE 2000

- IE 3000

- IE 3010

- IE 4000

- IE 4010

- IE 5000

- SM-ES2 SKUs

- SM-ES3 SKUs

- NME-16ES-1G-P

- SM-X-ES3 SKUs

Pour plus d’information

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2#fixed

La vulnérabilité Cisco Smart Install Client à l’échelle du globe :

Selon le site Shodan, plus de 165 000 switches dans le monde sont potentiellement vulnérables.

Le scan du port TCP :4786 a montré que plusieurs pays sont potentiellement affectés par cette vulnérabilité. Avec les Etas Unis en tète suivie par la Russie et la Chine.

La vulnérabilité Cisco Smart Install Client à l’échelle Tunisien :

Il est important de noter que les Switches Cisco sont parmi les switch les plus utilisés en Tunisie, entre autres, à cause de leurs fiabilité, robustesse et leurs fonctionnalités.

Dans la majorité des cas, les switches ne sont pas exposés au réseau internet, il s’agit d’équipements de commutation qui forment les couches d’accès, agrégation, fédération ou cœur des réseaux d’entreprises. Ces entreprises sont dotées de routeurs ou firewalls qui les connectent à internet, même si ces switches assurent plusieurs fonctions sur la couche 3.

Dans plusieurs cas des switches sont configurés pour assurer des fonctions de routages et interconnexions, ils sont dotées d’interfaces avec des adresses IP routables, accessibles à travers Internet.

Dans d’autres cas, pour des raisons d’administration distantes les switches sont configurés avec des adresse IP « routables » ou NATés.

Indépendamment des raisons, il existe de multiples switches qui sont accessibles depuis Internet.

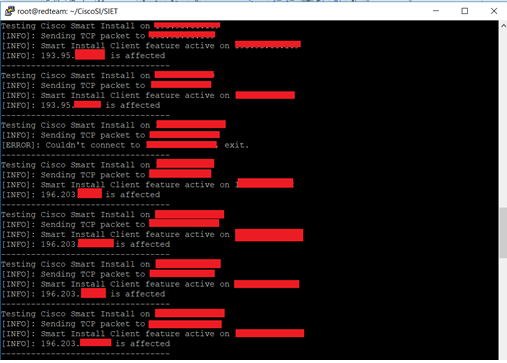

L’équipe Tunisienne de chercheurs en cyber sécurité « Carthage Red Team », s’est penché sur l’analyse de la vulnérabilité CVE-2018-0171 dans le cyber espace Tunisien :

L’analyse des adresse IPs Tunisiennes à la recherche du service « Cisco Smart Install Client » sur le port (TCP :4786) a donnée plus d’une centaine de hosts, qui sont potentiellement des switch Cisco avec « clients » Smart Install.

Une analyse approfondie de ces hosts a montré que plus de 50% des hosts étaient des Switch Cisco Vulnérables à CVE-2018-0171 et pouvant être exploités à distance.

Il est vrai que le nombre de switches vulnérables identifiés par les chercheurs de « Carthage Red Team » n’est pas important, si on le compare à d’autres pays tel que les USA ou la Russie.

Mais le résultat n’en demeure pas moins critique, vu la nature de ces équipements et le rôle majeur de ces équipements dans nos entreprises, nos centres de donnés et nos opérateurs.

Cette vulnérabilité reste principalement exploitable depuis le réseau interne.

Comment vérifier si mon switch est vulnérable ?

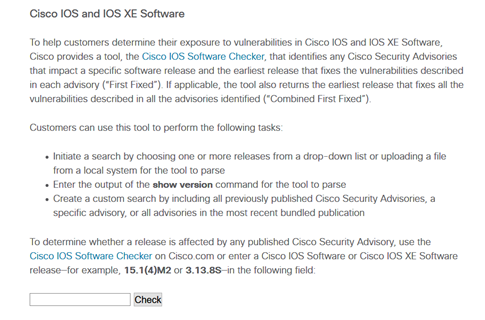

Cisco a mis en place un système en ligne qui permet de vérifier si une version du software IOS ou IOS XE est vulnérable. Il suffit de renseigner le software release et « Cisco IOS Software Checker » vous fournit les résultats.

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2#fixed

Pour vérifier si Cisco smart Install client est actif sur le switch :

Vérifier si le port TCP : 4786 est en écoute sur le switch.

Comment se protéger :

- Mise à jour du software des switches ;

- Mise en place de règles de firewalling pour bloquer les connexions entrantes non légitimes aux switches sur le port TCP :4786 ;

Si la fonction « Smart Install » n’est pas utilisée, il est recommandé de la désactiver .