This joint Technical Alert (TA) is the result of analytic efforts between the Department of Homeland Security (DHS) and the Federal Bureau of Investigation (FBI). This alert provides information on advanced persistent threat (APT) actions targeting government entities and organizations in the energy, nuclear, water, aviation, and critical manufacturing sectors. […]

Haythem Elmir

Proton malware spreading through supply-chain attack, victims should wipe their Macs

Bad news for Mac users, a new malware is threatening them of a complete system wipe and reinstall. Crooks are distributing the malware in legitimate applications, the popular Elmedia Player and download manager Folx developed by the Elmedia Player who confirmed the threat. The latest versions of both apps came with the OSX.Proton […]

A new Mirai-Like IoT Botnet is growing in a new mysterious campaign

Malware researchers at Check Point have uncovered a new massive IoT botnet that presented many similarities with the dreaded Mirai. The new thing bot emerged at the end of September and appears much more sophisticated, according to the experts the malware already infected more than one million organizations worldwide. The malicious code […]

Les malwares, les connaître et comment s’en débarrasser?

Les malwares Le concept de programme malveillant peut sembler assez récent. La majorité des utilisateurs d’ordinateurs ont découvert les virus, les vers et les chevaux de Troie suite aux attaques dont ils ont été victimes lors des épidémies de ces dernières années. Les programmes malveillants ne peuvent être ignorés. Il […]

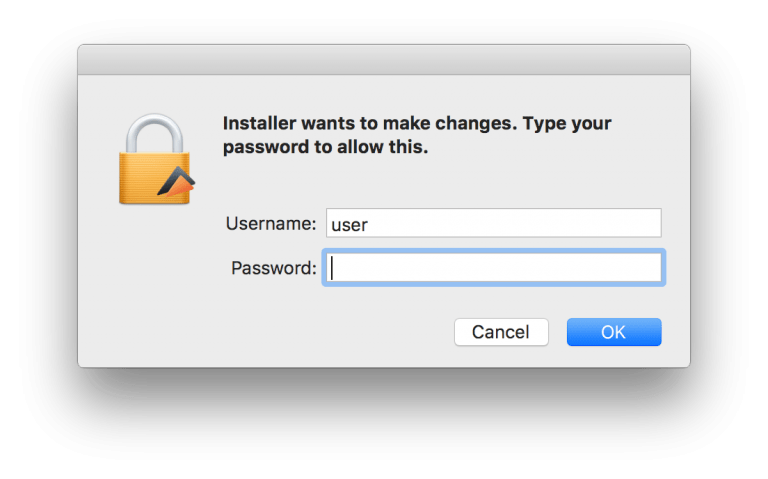

Choisir, sécuriser et gérer ses mots de passe

Importance des mots de passe Protéger ses informations, quelque soit l’emplacement (sur internet, mobile ou ordinateur) est une nécessité qui demande de choisir et d’utiliser des mots de passe robustes, c’est-à-dire difficiles à retrouver à l’aide d’outils automatisés et à deviner par une tierce personne. Selon une étude du cabinet […]

La sécurisation de son poste de travail

Un poste de travail mal protégé peut mettre en péril non seulement les informations qui sont traitées sur le poste lui-même, mais également les systèmes auxquels il se connecte. Dans ce dossier nous présentons: Les dangers liés à un poste de travail. Les règles de protection. Les recommendations en cas […]

Forum DSI: La cybersécurité est une priorité pour les DSI Tunisiens

La 4ème édition du Forum DSI a eu lieu à la « Médina Méditerranea » Hammamet – Tunisie, le 18 et 19 octobre 2017 co-organisé par Club DSI Tunisie et International Future Networks sous le thème : IT: Business Innovation. Un panel dédié à la cybersécurité a été assuré sous le titre de: « L’innovation au service de […]

رحلة في عالم الإجرام الإلكتروني في شمال أفريقيا والشرق الأوسط

وثائق مزيفة، أنظمة قرصنة معروضة أحيانا مجانا وحتى هجمات إلكترونية جاهزة… هذا بعض ما تعرضه سوق الإنترنت الإجرامي الذي كان محور تقرير نشر منتصف أكتوبر/تشرين الأول الجاري، كشف خلاله خبراء الأمن المعلوماتي أغوار المواقع السرية في شمال أفريقيا والشرق الأوسط. جواز سفر مزيف انطلاقا من 18 دولار (15 يورو)، أو […]

Cisco addresses a critical vulnerability in Cloud Services Platform (CSP)

Cisco patched critical and high severity vulnerabilities in several products, including the Cloud Services Platform (CSP). Cisco patched critical and high severity vulnerabilities in several products, including the Cloud Services Platform (CSP), the Firepower Extensible Operating System (FXOS) and NX-OS software, and some Small Business IP phones. The most severe […]

Google launched Google Play Security Reward bug bounty program to protect apps in Play Store

Google has launched Google Play Security Reward, the bug bounty program that will pay $1,000 rewards for flaws in popular apps. Google has officially launched a bug bounty program for Android apps on Google Play Store, a measure that aims to improve the security of Android apps. The initiative, called Google Play […]