Les ransomwares sont devenus une menace omniprésente dans le monde numérique, ciblant les données sensibles des particuliers et des entreprises. Parmi ces menaces, le ransomware Djvu se distingue par sa capacité à crypter les données et à exiger une rançon pour leur décryptage. Une récente enquête menée par les experts en cybersécurité de Keystone Group, un cabinet de consulting en cyberdéfense, a mis en lumière une attaque de ransomware Djvu, dévoilant les tactiques des cybercriminels et les leçons à en tirer.

L’incident : une cyberattaque avec le ransomware Djvu

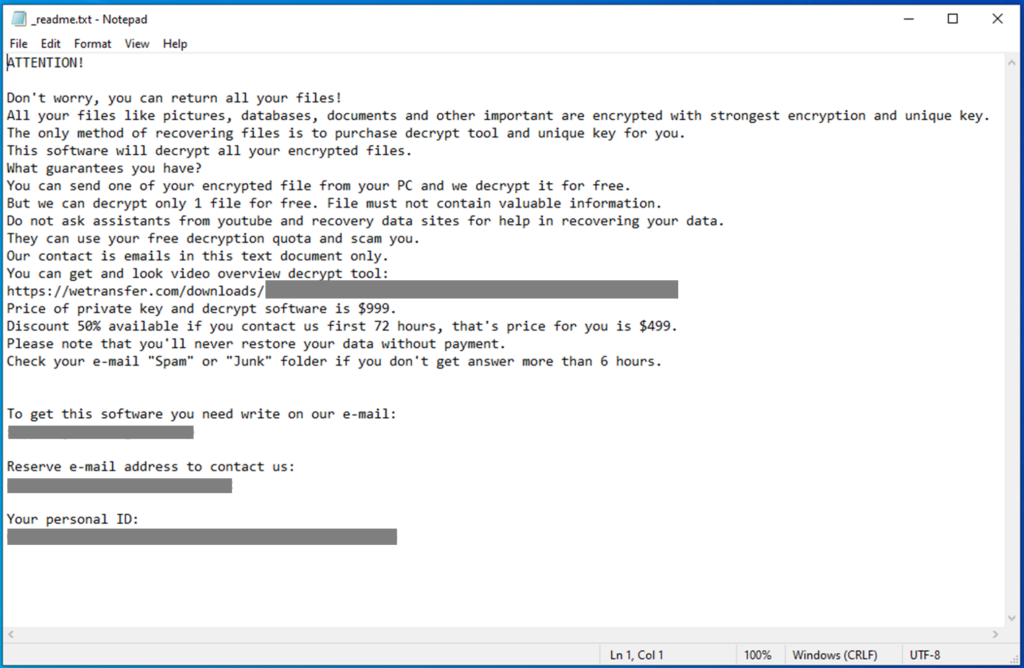

L’enquête a commencé en saisissant le disque dur d’un ordinateur soupçonné d’avoir subi l’incident de cryptage de données. L’analyse du disque a montré que tous les fichiers sur une partition étaient cryptés, avec l’apparition d’un document appelé « _readme.txt » demandant une somme d’argent contre la clé de déchiffrement.

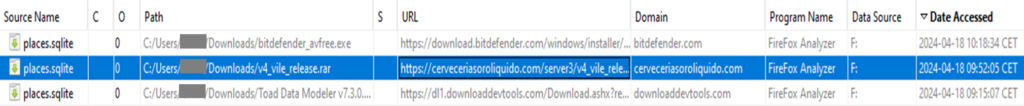

Il a été découvert que la personne avait téléchargé un fichier nommé « v4_vila_release.rar » qui s’est révélé être le moyen par lequel le ransomware a été introduit.

La méthode d’infiltration du ransomware : Comment s’est-elle produite ?

L’examen de l’historique des sites visités a révélé que l’individu avait exploré le deep web à la recherche d’un crack pour le programme « Toad Data Modeler », ce qui a abouti au téléchargement du fichier infecté. Après son exécution, ce fichier a désactivé Windows Defender et a téléchargé des fichiers malveillants supplémentaires. Le logiciel de rançon a aussi créé des tâches planifiées pour lancer automatiquement des applications malveillantes et a paramétré des programmes pour s’ouvrir au démarrage de Windows.

Les répercussions : Au-delà d’un simple chiffrement des données

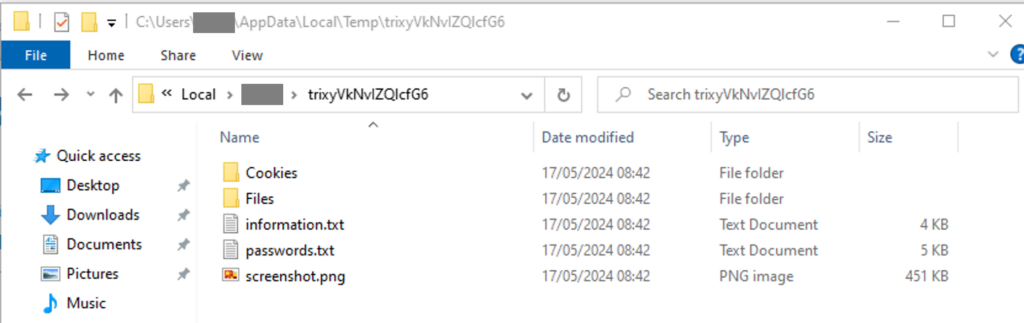

En plus du chiffrement des données, la cyberattaque a également implanté des programmes malveillants supplémentaires de type « Stealer », un cheval de Troie qui recueille des informations sur un système, afin de dérober des identifiants comme les noms d’utilisateur et les mots de passe, puis les envoient à un autre système par mail ou via un réseau connecté au serveur du pirate.

Cette attaque met en lumière la complexité des risques actuels, où le ransomware ne sert pas uniquement à l’extorsion, mais aussi à faciliter d’autres activités malveillantes.

Renseignements sur les menaces : Que sait-on de la menace Djvu/STOP ?

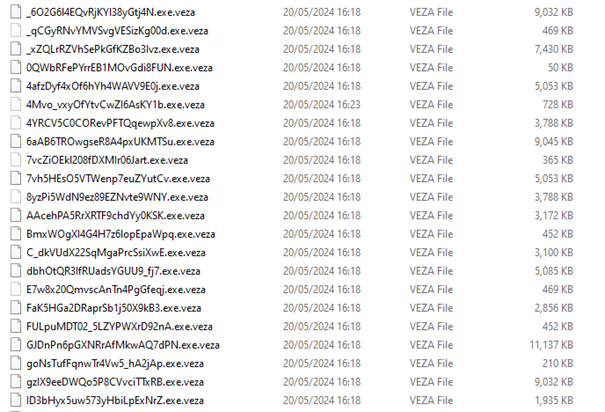

Le ransomware Djvu/STOP est une forme très répandue de ransomware observé en 2024. Il tire parti de l’algorithme de cryptage Salsa20 pour chiffrer les fichiers de ses cibles.

Principales caractéristiques :

- Il chiffre les fichiers en leur ajoutant différentes extensions telles que : .veza, .vehu, .vepi, .uazq, etc.

- Il est capable d’éliminer des sauvegardes automatiques (Shadow Copy) afin d’éviter la restauration de données.

- Il ajoute des « Stealers » tels que Redline, Vidar, DcRat, Lumma et RisePro.

- Il se diffuse à travers des logiciels piratés, des scripts malveillants ou des sites malicieux.

- Il écrit un fichier nommé « _readme.txt » où il demande un versement de 999$ à 1999$ en bitcoins pour décrypter les fichiers.

- Il y a de multiples variantes qui existent, ce qui complique la tâche des investigateurs pour les détecter et les analyser.

- Une fois le paiement effectué, il n’y a aucune garantie que les fichiers puissent être récupérés avec succès.

Pour résumer, Djvu/STOP est un ransomware complexe et sophistiqué qui inflige de graves dégâts aux victimes.

Les enseignements : Mesures de prévention et réaction

L’étude a souligné l’importance de l’implémentation de mesures préventives solides, comme la sensibilisation aux dangers des logiciels piratés et la formation aux bonnes pratiques de sécurité en ligne. En cas d’attaque, il est essentiel d’isoler rapidement la machine et la déconnecter du réseau local et d’Internet pour stopper la diffusion du logiciel malveillant. Il est nécessaire de contacter une équipe de réponse aux incidents afin d’intervenir pour identifier l’origine de l’attaque, déterminer comment les attaquants ont pu accéder à la machine, prélever tous les indicateurs de compromission et formater l’ordinateur infecté. En outre, il est primordial de noter l’importance d’avoir un système de sauvegarde sécurisé et à jour pour prévenir la perte permanente de données essentielles lors de tels incidents.

Conclusion : Il est important de rester constamment vigilant

Cette étude de cas sur l’attaque de ransomware Djvu met en évidence l’importance de rester toujours vigilant en matière de cybersécurité. Il est essentiel que les entreprises et les individus prennent conscience des risques pesant sur leurs informations et prennent des mesures anticipatives pour se prémunir. En comprenant les tactiques des cybercriminels, nous pouvons améliorer notre préparation pour lutter contre leurs attaques et protéger la sécurité de nos données.

Cet article et l’investigation ont été menés par Hedi Trigui et Marouen Ben Mahmoud , démontrant notre engagement à contrer les menaces de cybersécurité. Nous remercions notre équipe pour leur soutien dans cette mission.