Le mois dernier, nous avons signalé une vaste campagne de cryptage de logiciels malveillants qui avait détourné plus de 200 000 routeurs MikroTik.

En utilisant une vulnérabilité révélée précédemment dans les fuites de CIA Vault 7 .

Les chercheurs en sécurité de Qihoo 360 Netlab ont découvert que sur 370 000 routeurs MikroTik potentiellement vulnérables, plus de 7 500 appareils ont été compromis pour activer le proxy Socks4, permettant aux pirates d’écouter activement le trafic réseau ciblé depuis la mi-juillet.

La vulnérabilité en question est celle de Winbox Any Directory File Read (CVE-2018-14847) dans les routeurs MikroTik, exploitée par l’ outil de piratage CIA Vault 7 appelé Chimay Red., ainsi qu’une autre vulnérabilité d’exécution de code à distance Webfig de MikroTik.

Winbox et Webfig sont tous deux des composants de gestion RouterOS avec leurs ports de communication correspondants tels que TCP / 8291, TCP / 80 et TCP / 8080. Winbox est conçu pour les utilisateurs Windows pour configurer facilement les routeurs qui téléchargent certains fichiers DLL à partir du routeur et les exécutent sur un système.

Selon les chercheurs, plus de 370 000 des 1,2 millions de routeurs MikroTik sont toujours vulnérables à l’exploitation CVE-2018-14847, même après que le fournisseur ait déjà déployé des mises à jour de sécurité pour corriger la faille.

Les chercheurs de Netlab ont identifié des programmes malveillants exploitant la vulnérabilité CVE-2018-14847 pour effectuer diverses activités malveillantes, notamment l’injection de code minier CoinHive, l’activation silencieuse du proxy Socks4 sur les routeurs et l’espionnage des victimes.

Injection de code CoinHive Mining – Après avoir activé le proxy HTTP Mikrotik RouterOS, les attaquants redirigent toutes les requêtes de proxy HTTP vers une page d’erreur HTTP 403 locale qui injecte un lien pour le code de minage Web de Coinhive.

« Ce faisant, l’attaquant espère effectuer une exploration Web pour tout le trafic proxy sur les appareils des utilisateurs », expliquent les chercheurs.

« Ce qui est décevant pour l’attaquant, le code d’exploration ne fonctionne pas de cette façon, car toutes les ressources Web externes, y compris celles de coinhive.com nécessaires à l’exploration Web, sont bloquées par les ACL proxy définies par les attaquants eux-mêmes. »

Activation malveillante du proxy Sock4 – L’ activation silencieuse du port Socks4 ou TCP / 4153 sur le périphérique des victimes permet à un attaquant de prendre le contrôle du périphérique même après son redémarrage (modification IP) en signalant périodiquement sa dernière adresse IP à l’URL de l’attaquant.

Selon les chercheurs, à l’heure actuelle, un total de 239 000 adresses IP ont été validées pour que le proxy Socks4 soit activé de manière malveillante, permettant ainsi aux pirates d’analyser en permanence davantage de périphériques MikroTik RouterOS à l’aide de ces proxy Socks4 compromis.

Écoute des victimes – Étant donné que les périphériques MikroTik RouterOS permettent aux utilisateurs de capturer des paquets sur le routeur et de les transmettre au serveur de flux spécifié, les attaquants transmettent le trafic des routeurs compromis aux adresses IP qu’ils contrôlent.

« À l’heure actuelle, l’attaquant a compromis 7,5k MikroTik RouterOS et leur trafic TZSP est transféré vers certaines adresses IP de collecte », expliquent les chercheurs.

« Nous avons également remarqué que les ports SNMP 161 et 162 sont également en tête de liste. Cela mérite quelques questions, pourquoi l’attaquant prête attention au protocole de gestion de réseau que les utilisateurs ordinaires utilisent à peine ? Chaînes de communauté SNMP ? «

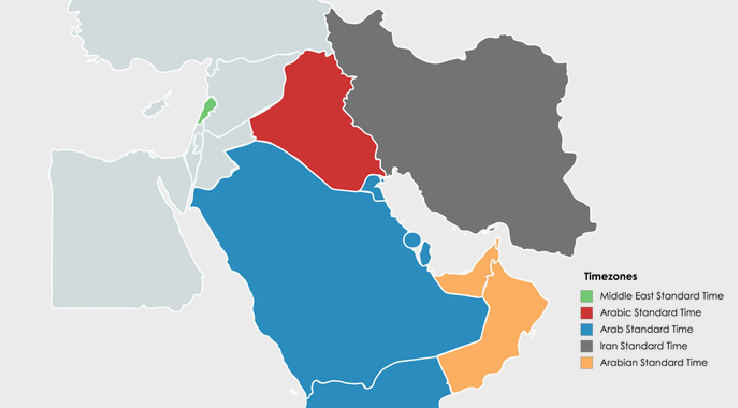

Les victimes sont réparties dans différents pays : Russie, Iran, Brésil, Inde, Ukraine, Bangladesh, Indonésie, Équateur, États-Unis, Argentine, Colombie, Pologne, Kenya, Irak et certains pays européens et asiatiques, la Russie étant la plus touchée. .

Netlab n’a pas partagé les adresses IP des victimes avec le public pour des raisons de sécurité, mais a déclaré que les entités de sécurité concernées dans les pays concernés pouvaient contacter la société pour obtenir une liste complète des adresses IP infectées.

La meilleure façon de vous protéger est de PATCH. Il est fortement recommandé aux utilisateurs de MikroTik RouterOS de mettre à jour leurs appareils et de vérifier si la fonction de capture du proxy HTTP, du proxy Socks4 et du trafic réseau est exploitée de manière malveillante.

Pour en savoir plus

https://www.techdegeek.com/Des-milliers-de-routeurs-MikroTik.html