Les ransomwares sont la menace la plus importante pour les données des entreprises et des simples utilisateurs. Dans ce dossier nous allons parler du cas de Locky qui est en train de se propager massivement et de causer beaucoup de dégâts. Notre dossier va traiter les sections suivantes:

Locky est de retour

Qu’est-ce que Locky ?

Comment Locky se propage-t-il ?

Comment se protéger?

Feuille de route pour les entreprises

Locky est de retour

Le Ransomware émerge de plus en plus comme une menace majeure tant pour les particuliers que pour les entreprises. Le Ransomware est un type de malware (logiciel malveillant) qui crypte les données dans les systèmes qui en sont infectés et qui est devenu une des solutions les plus lucratives de « cyber-extorsion ». Lorsque le logiciel malveillant est exécuté, il crypte les fichiers de la victime et les criminels exigent alors le paiement d’une rançon pour les libérer d’où le nom de Ransomware (rançongiciel). Le Ransomware se propage d’une variété de façons et il est difficile de s’en protéger parce que comme tout virus (comme celui de la grippe par exemple), il est en constante évolution.

Le Ransomware émerge de plus en plus comme une menace majeure tant pour les particuliers que pour les entreprises. Le Ransomware est un type de malware (logiciel malveillant) qui crypte les données dans les systèmes qui en sont infectés et qui est devenu une des solutions les plus lucratives de « cyber-extorsion ». Lorsque le logiciel malveillant est exécuté, il crypte les fichiers de la victime et les criminels exigent alors le paiement d’une rançon pour les libérer d’où le nom de Ransomware (rançongiciel). Le Ransomware se propage d’une variété de façons et il est difficile de s’en protéger parce que comme tout virus (comme celui de la grippe par exemple), il est en constante évolution.

Le cauchemar de Wannacrypt qui a marqué l’année 2017 a laissé la porte ouverte pour le retour de la star de 2016, le ransomware LOCKY

Qu’est-ce que Locky ?

Locky est ce qu’on appelle un ransomware qui prend en otage vos fichiers en les chiffrant et qui vous réclame une rançon à payer pour pouvoir déchiffrer vos précieuses données. Apparu en février 2016, Locky serait l’œuvre des mêmes personnes qui ont lâché le ransomware Dridex en 2015. Locky se répand actuellement comme une trainée de poudre dans toute l’Europe, notamment en France et en Allemagne. Et cerise sur le gâteau, il évolue chaque semaine en utilisant de nouvelles méthodes de propagation.

Le ransomware Locky a clairement été l’un des ransomwares les plus importants ces derniers temps. Peu à peu, il a cédé la place, remplacé par des ransomwares tels que Cerber, Spora et Wannacry. Mais ces dernières semaines, le ransomware Locky est revenu !

Début août, le ransomware Locky nous a présenté sa nouvelle extension : diablo6. Cette semaine, des experts ont découvert de nouvelles variantes, qui utilisent maintenant l’extension, lukitus. L’expert SophosLabs, Dorka Palotay, a déclaré que les nouvelles variantes avaient le comportement habituel de Locky :

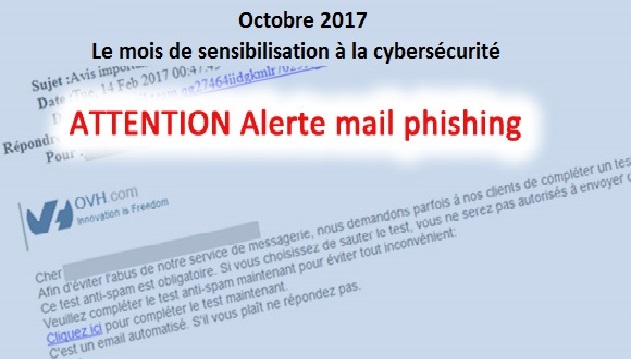

Il se diffuse par le biais d’un email indésirable et est accompagné d’une pièce jointe .zip avec un fichier .js à l’intérieur (par exemple, 20170816436073213.js). Il télécharge ensuite son payload, qui chiffrera tous vos fichiers.

Comment Locky se propage-t-il ?

Comme la plupart des ransomwares, Locky se diffuse par email (envoyés grâce à un botnet) dans lesquels se trouve une pièce jointe mortelle. Le sujet de ces emails suit toujours la même syntaxe. Le corps du message contient un message correctement rédigé, parfois en français, qui nous demande de payer rapidement une facture, et la pièce jointe est au format « invoice_J-XXXXXX.doc ».

Comme la plupart des ransomwares, Locky se diffuse par email (envoyés grâce à un botnet) dans lesquels se trouve une pièce jointe mortelle. Le sujet de ces emails suit toujours la même syntaxe. Le corps du message contient un message correctement rédigé, parfois en français, qui nous demande de payer rapidement une facture, et la pièce jointe est au format « invoice_J-XXXXXX.doc ».

Quant au nom de l’expéditeur, ce n’est jamais le même. Il doit s’agir du propriétaire d’une des machines détournées via le botnet pour l’envoi de ces spams.

Le fichier Word (.doc) attaché contient un texte étrange qui indique d’activer les macros pour pouvoir le lire. Je vous rassure, si les macros sont activées, le texte ne sera pas réellement déchiffré. Par contre, le ransomware Locky sera rapidement téléchargé et installé sur l’ordinateur.

Comment se protéger?

1. Sauvegarder ses fichiers

Il est conseillé d’avoir ses données importantes (photos, documents etc…) dupliqués à deux endroits différents en tout temps. Dans l’idéal la sauvegarde doit être faite de façon régulière sur un support qui n’est liée à l’appareil à sauvegarder uniquement lors de la copie des fichiers (clé USB, disque dur externe, sauvegarde en ligne…). En effet les ransomwares peuvent également se propager aux supports de stockage connectés à l’appareil infecté.

2. Mettre à jour son système et ses logiciels

Le ransomware se diffuse en utilisant des failles de logiciels ou des systèmes comme porte d’entrée. C’est ce qui a permis aux pirates de mener la cyberattaque WannaCrypt, Locky ou autre. Tenez à jour vos systèmes Windows, Mac, Android, iOS ou autres et vérifiez régulièrement que vous utilisez la dernière version de vos logiciels favoris, notamment les navigateurs. Enfin, certains systèmes d’exploitation ou logiciels ne sont plus supportés et ne reçoivent plus de mises à jour de sécurité.

3. Redoubler de prudence avec les pièces jointes

Le système de pièces jointes des courriers électroniques est devenu au fil du temps un moyen indispensable pour échanger des fichiers mais c’est aussi un des moyens que les pirates utilisent pour diffuser leur logiciel malveillant. Comme on l’a vu avec le cas Locky une pièce jointe annoncée comme étant une facture peut contenir un malware, il convient donc d’éviter d’ouvrir ou d’exécuter des pièces jointes reçues si on a un doute sur le but du message. Demandez confirmation à l’expéditeur si vous n’êtes pas certains que l’envoi est légitime.

4. Utiliser un antivirus à jour

Les logiciels malveillants, virus et autres malwares, évoluent en permanence. Pour cette raison on pourra trouver différentes variantes d’un ransomware. Utiliser un antivirus à jour permet de s’assurer que les dernières signatures de logiciels malveillants sont bien enregistrées et que votre antivirus pourra le reconnaitre. Attention toutefois, un fichier téléchargé mais non signalé comme dangereux par l’antivirus ne signifie pas pour autant qu’il soit sain.

Feuille de route pour les entreprises

« Le mode opératoire des ransomwares est toujours le même : l’internaute reçoit un mail l’invitant à ouvrir un document attaché et à activer des macros pour pouvoir le lire » explique Thierry Jardin, vice-président en charge des activités sécurité et gestion des risques chez CGI Business Consulting

Voici 9 conseils utiles pour que les entreprises ne voient pas leurs SI pris en otage.

- Une stratégie de sauvegarde et de restauration

- Utiliser des outils de sécurité adaptés

- Patcher et mettre à jour les outils de l’entreprise

- Patcher aussi les outils de sécurité

- Mettre une « liste d’application » en place

- Segmenter le réseau

- Une politique de BYOD dans l’entreprise

- Apprendre de ses erreurs

- Ne PAS compter sur les collaborateurs

- Une stratégie de sauvegarde et de restauration

Mettre en place une stratégie de sauvegarde et de restauration En effet, si les données sont sauvegardées et stockées offline, il est possible de mettre en place rapidement un PRA et court-circuiter le ransomware.

- Utiliser des outils de sécurité adaptés

Utiliser des outils de sécurité email et web qui analysent les pièces jointes de mail et les sites web visités. Ces outils doivent intégrer les fonctionnalités d’une sandbox de manière à ce qu’un fichier, nouvellement identifié ou non reconnu, puisse être exécuté et analysé dans un environnement sécurisé et cloisonné.

- Patcher et mettre à jour les outils de l’entreprise

Systèmes d’exploitation et logiciels doivent être régulièrement patchés et mis à jour. Et ce pour la simple raison que les malwares, dont font partie les ransomwares, utilisent également des failles de sécurité. La mise à jour des outils doit permettre de limiter ce risque.

- Patcher aussi les outils de sécurité

Et le travail de mise à jour ne doit pas se limiter à ces outils. Les outils de sécurité eux même, antivirus, pare-feu et autres anti-malwares doivent également être mis à jour régulièrement. Sour peine de voir là aussi le système d’information pris en otage.

- Mettre une « liste d’application » en place

Il est conseillé également d’utiliser une « liste d’applications ». C’est une méthode assez restrictive pour les collaborateurs de l’entreprise puisqu’elle empêche le téléchargement et l’exécution des applications qui ne sont pas validées par les responsables de la sécurité informatique de l’entreprise. Un peu d’éducation devrait néanmoins déminer la frustration des utilisateurs. Et mieux sécuriser le SI.

- Segmenter le réseau

Côté réseau, il est également possible de segmenter virtuellement le réseau de l’entreprise en différentes zones de sécurité. L’intérêt est d’empêcher une infection de ransomware présente dans une zone de se propager à d’autres.

- Une politique de BYOD dans l’entreprise

Côté processus, la mise en place d’une politique de sécurité concernant le BYOD (Bring your Own Device) doit aussi encadrer les pratiques et éviter l’afflux de ransomware. Cette politique détermine les règles de fonctionnement des appareils mobiles dans l’entreprise. Absence d’anti-malware, signatures antivirales périmées, systèmes d’exploitation non patchés ; si les appareils mobiles que les collaborateurs, visiteurs et clients mettent en danger le SI de l’entreprise, mieux vaut qu’ils ne s’y connectent pas.

- Apprendre de ses erreurs

En dépit de toutes ces mesures préventives, il est fort possible que vous deviez néanmoins subir les désagréments d’un ransomware. C’est l’occasion d’apprendre. Mais pour ce faire, il faut mettre en place des outils post-incident « pour analyser l’origine de la menace » et « le délai de présence (et donc de nocuité) ».

- Ne PAS compter sur les collaborateurs

Enfin, « ne comptez PAS sur vos collaborateurs pour assurer la sécurité de votre entreprise ». Même s’il est important de les sensibiliser davantage à la sécurité à travers de formations (afin qu’ils apprennent à ne pas télécharger de fichiers, cliquer sur des pièces jointes à des emails suspects ou sur des liens internet non sollicités). L’être humain reste le maillon faible de votre chaîne de sécurité, et vous devez en tenir compte ».

Pour savoir plus sur les Ransomware WannaCry et NotPetya :

https://www.scmagazine.com/wannacry-and-notpetya-who-what-when-and-why/article/696198/

https://www.scmagazine.com/ransomware-resurrected/article/696196/

https://www.scmagazine.com/alive-and-kickin/article/696192/