La sécurité englobe les mécanismes de protection des données et des systèmes informatiques contre l’accès, l’utilisation, la communication, la manipulation ou la destruction non autorisés.

Les enjeux de sécurité pour les ordinateurs, les smartphones, les utilisateurs, les applications et les données ont grandement évolué au cours des dernières années. À l’ère de l’informatique mobile, de l’approche « apportez votre propre appareil », des services d’informatique en nuage et des applications pour téléphones intelligents, il est non seulement essentiel d’apporter des solutions ciblées, mais surtout de proposer une stratégie globale de « défense en profondeur » pour protéger tous les services de l’entreprise ainsi que pour les simples utilisateurs.

Dans la suite, nous allons vous présenter:

- Les menaces et les risques liés aux appareils mobiles.

- Feuille de route sur les bonnes pratiques de sécurité

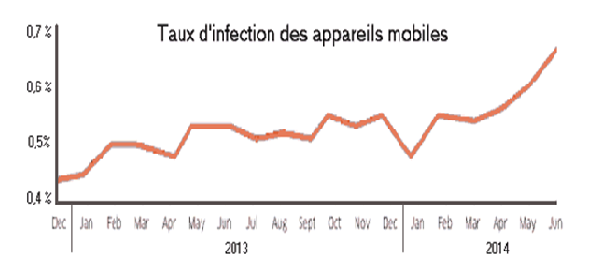

Les menaces et les risques liés aux appareils mobiles

D’après Fortify (2014)

-

- 60% des objets connectés n’offrent pas une interface suffisamment protégée.

- 80% d’entre – eux mettent en danger notre vie privée.

Votre appareil mobile vous permet de conserver une foule de données et de souvenirs. Mais saviez-vous qu’un appareil mobile contient autant de renseignements personnels qu’un ordinateur?

Comme nous les utilisons tous les jours dans des endroits publics, et que la majorité des applications peuvent s’ouvrir sans mot de passe, les appareils mobiles sont de plus en plus la cible des fraudeurs. Des menaces comme le vol d’identité et la surveillance malveillante planent désormais sur l’utilisateur d’un appareil mobile.

«Tout appareil dont le comportement dépend d’instructions logicielles peut être manipulé pour fonctionner autrement que le prévoyaient ses créateurs. » « Un agent externe peut compromettre la sécurité de tout appareil connecté à un réseau quelconque, de quelconque façon que ce soit. Plusieurs de ces intrusions informatiques n’ont pas été détectées. »

«On ne tend plus la main à l’autre pour l’écouter, l’autre vous vole à l’arraché.»

La perte et l’exposition de données

Nous entrons de plus en plus de renseignements dans nos téléphones intelligents. Nous vivons donc de plus en plus avec le risque qu’une tierce personne accède à nos mots de passe, ou à toute autre information confidentielle (comme des textos, des courriels ou des photos), et les divulgue si nous perdons notre appareil, nous le faisons voler ou pirater. Même si l’information n’est pas utilisée dans une intention malveillante, la violation de renseignements peut-être traumatisante pour bon nombre de consommateurs.

Les pertes financières

Le risque de perte ou de divulgation des renseignements bancaires tient compte du fait que l’information récupérée par le biais d’un piratage ou l’introduction possible d’un logiciel malveillant dans le téléphone intelligent d’un consommateur permettrait à un cybercriminel d’accéder aux actifs financiers de l’utilisateur, et de les contrôler.

Le risque de perte ou de divulgation des renseignements bancaires tient compte du fait que l’information récupérée par le biais d’un piratage ou l’introduction possible d’un logiciel malveillant dans le téléphone intelligent d’un consommateur permettrait à un cybercriminel d’accéder aux actifs financiers de l’utilisateur, et de les contrôler.

Plus le consommateur utilise son téléphone intelligent pour ses opérations bancaires, ses transactions d’achat ou d’autres transactions financières, plus le risque que des cybercriminels interceptent ses données financières augmente.

La perte ou le vol d’appareils

La perte ou le vol d’appareils mobiles constituent un autre type majeur de manquement à la sécurité par les utilisateurs. Lors d’un tel événement, les données stockées sur l’appareil sont à risque. Dans le meilleur des cas, ces données se limitent à l’historique des courriels, mais peuvent également comprendre des coordonnées professionnelles, des documents de travail (surtout sur les tablettes) et des données locales mises en cache extraites des serveurs de l’entreprise.

La perte ou le vol d’appareils mobiles constituent un autre type majeur de manquement à la sécurité par les utilisateurs. Lors d’un tel événement, les données stockées sur l’appareil sont à risque. Dans le meilleur des cas, ces données se limitent à l’historique des courriels, mais peuvent également comprendre des coordonnées professionnelles, des documents de travail (surtout sur les tablettes) et des données locales mises en cache extraites des serveurs de l’entreprise.

Les manquements à la sécurité causés par les utilisateurs

Lorsque les utilisateurs posent des gestes qui compromettent la sécurité, les résultats peuvent être désastreux. Il peut s’agir du partage de mots de passe à l’installation de logiciels non approuvés, comme de la sauvegarde de données sensibles non cryptées sur des appareils pouvant être perdus ou volés. Certains actes sont souvent non intentionnels ou résultent d’une ignorance des politiques d’entreprise, alors que d’autres sont délibérés et sont commis par une personne malveillante (p. ex. : attaques d’hameçonnage).

Attaque d’hameçonnage

Les courriels d’hameçonnage qui mènent à des attaques exploitent les vulnérabilités de ces composantes. Par conséquent, les plateformes qui ne supportent pas l’utilisation de telles composantes sont moins vulnérables à ce type d’atteintes à la sécurité.

Cyber-harcèlement

La probabilité qu’une personne soit victime de harcèlement au moyen de son téléphone intelligent présente un problème important. Il est difficile de déterminer la façon dont les cas les plus fréquents de cyber-harcèlement apparaissent.

La probabilité qu’une personne soit victime de harcèlement au moyen de son téléphone intelligent présente un problème important. Il est difficile de déterminer la façon dont les cas les plus fréquents de cyber-harcèlement apparaissent.

En effet, le système de positionnement mondial qu’on trouve aujourd’hui dans les téléphones intelligents, combiné avec les capacités Bluetooth et Wi-Fi, constituent un outil pratique pour pratiquer le cyber-harcèlement par téléphone.

Feuille de route de sécurisation des appareils mobiles

La sensibilisation, la compréhension et le comportement des consommateurs.

- « Malheureusement, beaucoup d’utilisateurs de téléphone intelligent ne comprennent pas… les failles de sécurité. Ils sont incapables d’activer le logiciel de sécurité qui est fourni avec leur téléphone et ils pensent qu’il est tout aussi sécuritaire de naviguer sur Internet avec leur appareil mobile qu’avec leur ordinateur. »

Verrouillage automatique de son appareil mobile

- Code de déverrouillage (5min)

- L’authentification par empreinte digitale.

- Choisir un code robuste

Mise à jour des logiciels et du système

- La mise à jour automatique de l’appareil et des applications.

- Un logiciel de sécurité mobile

Connectivité sans fil avec discernement

- Connecter son appareil à un réseau sécurisé (MDP)

- Le réseau de données cellulaires

Applications reconnues

- Favoriser les magasins officiels comme l’App Store de Apple et Google Play.

Prévoir la perte ou le vol de son appareil

- Configurer la sécurité de son appareil mobile(manuel d’instruction ou le service à la clientèle du fournisseur)

Sauvegarder les données sensibles par des outils de sauvegarde (Super Backup SMS & Contacts, Android Lollipop, MyBackup, etc).

Vérifier les permissions accordées aux applications.