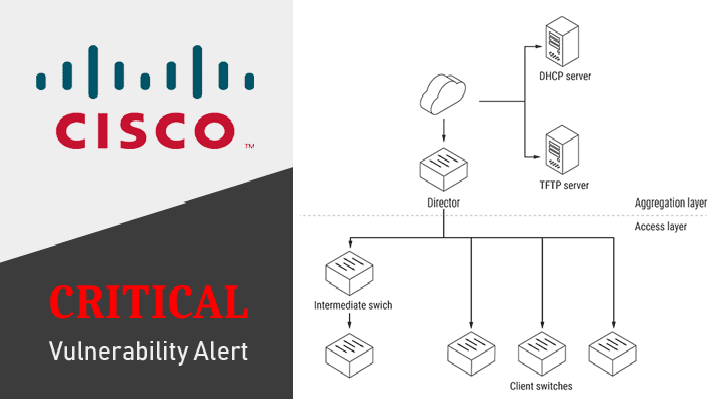

Security researchers at Embedi have disclosed a critical vulnerability in Cisco IOS Software and Cisco IOS XE Software that could allow an unauthenticated, remote attacker to execute arbitrary code, take full control over the vulnerable network equipment and intercept traffic. The stack-based buffer overflow vulnerability (CVE-2018-0171) resides due to improper […]

Vidéo

Un chercheur en sécurité a trouvé une méthode pour pirater n’importe quel compte Facebook

Un chercheur en sécurité a trouvé une méthode pour pirater n’importe quel compte Facebook Il a été payé 15 000 $ par le réseau social L’un des principes du test de logiciels stipule que l’absence de bogues est une utopie, c’est la raison pour laquelle les géants du web ont […]

Les malwares, les connaître et comment s’en débarrasser?

Les malwares Le concept de programme malveillant peut sembler assez récent. La majorité des utilisateurs d’ordinateurs ont découvert les virus, les vers et les chevaux de Troie suite aux attaques dont ils ont été victimes lors des épidémies de ces dernières années. Les programmes malveillants ne peuvent être ignorés. Il […]

Choisir, sécuriser et gérer ses mots de passe

Importance des mots de passe Protéger ses informations, quelque soit l’emplacement (sur internet, mobile ou ordinateur) est une nécessité qui demande de choisir et d’utiliser des mots de passe robustes, c’est-à-dire difficiles à retrouver à l’aide d’outils automatisés et à deviner par une tierce personne. Selon une étude du cabinet […]

Ingénierie sociale, anatomie d’une attaque classique

Ingénierie sociale, les bons réflexes

Le phishing et les mesures à suivre pour s’en protéger

Le phishing et les mesures à suivre pour s’en protéger Le phishing (contraction des mots anglais « fishing », en français pêche, et «phreaking », désignant le piratage de lignes téléphoniques), traduit parfois en «hameçonnage », est une technique frauduleuse utilisée par les pirates informatiques pour récupérer des informations auprès […]

Vol d’identité: un malheur qui peut tourner rapidement au cauchemar

Sur Internet, les éléments qui définissent une personne ne se résument pas à son état civil. D’autres éléments, inconnus dans le monde dit « réel », tels que le mot de passe, le pseudonyme, l’adresse IP, et l’adresse électronique identifient une personne. L’usurpation d’identité peut être définie comme « la […]

Qu’est qu’un Ransomware et comment s’en protéger ?

China installs ‘the world’s most advanced video surveillance system’ with over 20 million AI-equipped street cameras

China has installed over 20 million cutting-edge security cameras in what is believed to be the world’s most advanced surveillance system. The camera system, facilitated with artificial intelligence technology, is part of the ‘Sky Net’ operation, which is China’s anti-corruption programme mainly aimed to track down fugitives. To read the […]