Intel, son année 2018 commence mal

Dire que Intel vient de commencer son année 2018 avec des soucis est une litote. Le constructeur de processeurs leader du marché a un gros, très gros, problème.

Une grosse faille de sécurité qui concerne un composant que l’on retrouve dans tous les ordinateurs. Il s’agit d’une faille « de design », ce qui signifie qu’un simple patch ne peut pas la corriger. La faille de sécurité est présente dans tous les processeurs Intel x86-64.

Ce dossier vous présente une vision plus profonde sur les failles, les impacts et les correctifs disponibles.

Une vision profonde sur les failles

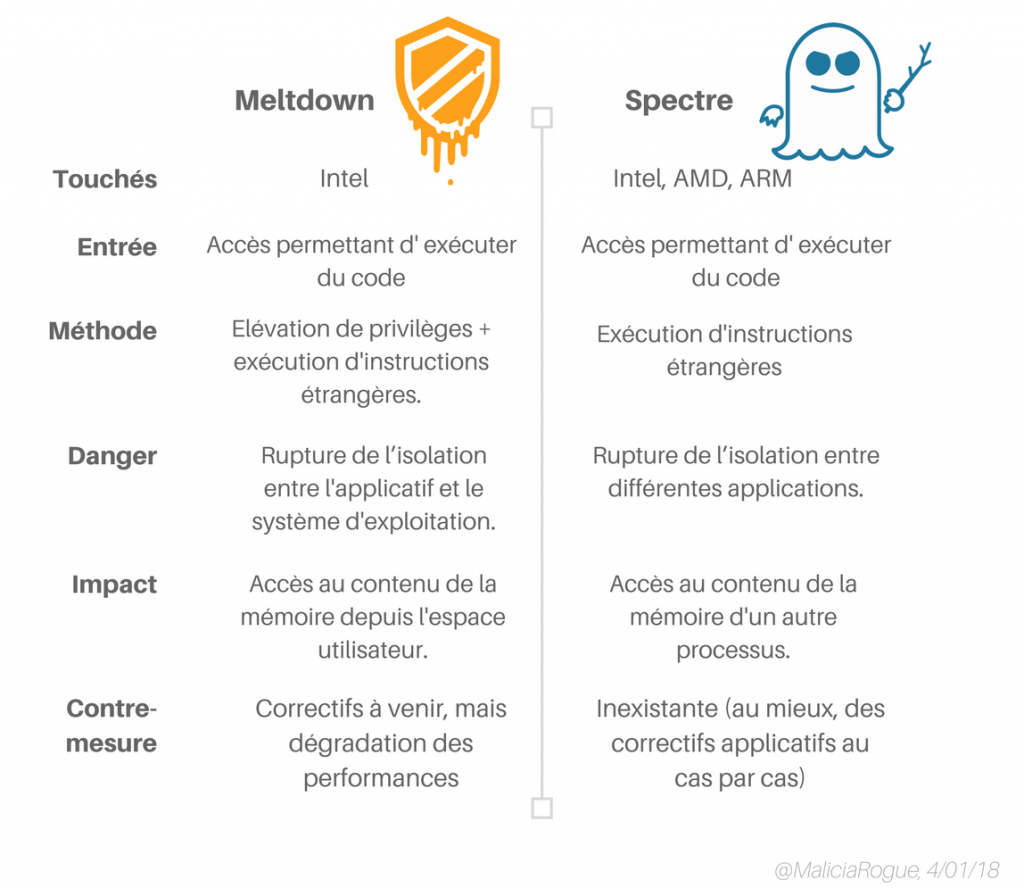

La faille Meltdown a été dévoilée au grand public début 2018 et provoque de vives inquiétudes. Elle permettrait de voler des informations confidentielles en profitant de la possibilité, qui ne devrait pas exister, d’obtenir les informations contenues dans la mémoire du processeur en passant par des processus parallèles. Plusieurs chercheurs ont dévoilé des méthodes d’attaque qui fonctionnent, certaines passant par un simple code javascript dans le navigateur. Ces vulnérabilités de sécurité de conception sont regroupées autour des appellations Meltdown (CVE-2017-5754) et Spectre (CVE-2017-5753 et CVE-2017-5715).

La publication de Meltdown s’est accompagnée de celle d’une autre faille, Spectre, qui serait toutefois plus difficile à utiliser et beaucoup plus compliquée à combler.Spectre touche aussi les processeurs, et pas seulement ceux d’Intel. Les processeurs des tablettes et des smartphones sont également concernés et donc vulnérables aux attaques de hackers.

Ces deux brèches ne ressemblent à rien de ce que l’on a pu voir au cours des dernières années et pour cause, elles concernent le cœur des appareils et existent depuis de nombreuses années. Les premières traces de Meltdown, qui touche les processeurs d’Intel, remontent à 1995.

Toutes ces failles permettent à un tier d’accéder à des données confidentielles de l’ordinateur et à la majorité des informations qui sont stockées dessus .Et permettent tout simplement à un attaquant d’avoir accès aux mots de passe, même chiffrés, ainsi qu’à toutes sortes d’informations.

Ces deux failles de sécurité ne sont pas des bugs.Elles sont liées au fonctionnement même des processeurs. Il est impossible de changer quoi que ce soit comme tout se passe au niveau hardware. Les mesures de sécurité se font à base de pansements appliqués côté logiciels. Windows, macOS, Linux, etc. sont ou vont être patchés pour limiter les fuites d’information possibles. Les navigateurs également, ainsi que tous les logiciels sensibles dans les semaines à venir.

Les coupables

- Vulnérabilité Meltdown CVE-2017-5754

Les processeurs modernes intègrent plusieurs fonctionnalités visant à améliorer leurs performances. Parmi celles-ci, l’exécution dites out-of-order permet d’exécuter les instructions d’un programme en fonction de la disponibilité des ressources de calculs et plus nécessairement de façon séquentielle. Une faiblesse de ce mécanisme peut cependant conduire à l’exécution d’une instruction sans que le niveau de privilèges requis ne soit correctement vérifié au préalable. Bien que le résultat de l’exécution d’une telle instruction ne soit pas validé par la suite il peut être possible de récupérer l’information en utilisant une attaque par canaux cachés.

La vulnérabilité CVE-2017-5754 permet d’exploiter une fonctionnalité présente dans plusieurs architectures de processeurs modernes afin d’accéder en lecture à des zones mémoires d’un système autrement non accessibles sans des privilèges élevés. En particulier, l’exploitation de cette vulnérabilité permet d’accéder depuis un programme s’exécutant en mode utilisateur à la mémoire du système en mode noyau. Cela peut conduire à des fuites de données sensibles présentes en mémoire et peut inclure des informations d’autres programmes ou encore des clés de chiffrement. Cette fuite d’informations peut aussi être mise en œuvre pour faciliter la compromission d’un système.

- Vulnérabilité Spectre CVE-2017-5753 et CVE-2017-5715

L’exécution spéculative est une seconde technique d’optimisation utilisée par les processeurs modernes.

L’exécution spéculative est une seconde technique d’optimisation utilisée par les processeurs modernes.

Lorsqu’un processeur est en attente d’une information de la part de la mémoire centrale, il peut continuer à exécuter des instructions de manière probabiliste afin de ne pas gâcher des cycles. Quand cette information arrive, le processeur vérifie la cohérence de son résultat anticipé. Dans le meilleur cas, il a gagné du temps car il a correctement prédit l’information. Dans le pire cas, il n’en a pas perdu car il reprend l’exécution de ses instructions avec la bonne information. Si le contenu des registres sont remis à leurs valeurs initiales, ce n’est pas le cas du cache.

Impacts:

- Un problème de performances

Un impact attendu sur les performances des puces concernées.En effet, les utilisateurs de PC pourraient s’attendre à un ralentissement approximatif de 5 à 30%, selon la tâche et le modèle du processeur si un correctif est appliqué. Intel semble penser que l’utilisateur final typique ne souffrira pas d’effets indésirables. Contrairement à certains rapports, l’impact sur le rendement dépend de la charge de travail .

- Les clouds impactés

Un impact important est attendu dans les datacenters et les fournisseurs de services cloud (Amazon EC2, Microsoft Azure, et Google Compute Engine) qui figurent aujourd’hui parmi les plus gros consommateurs de processeurs Xeon. Les hyperviseurs sont également concernés par cette vulnérabilité. Dans un courriel, AWS a indiqué à ses clients qu’une opération de maintenance portant sur Xen était programmée le vendredi 5 janvier 2018 pour combler cette faille.

- Des mots de passe en danger

Techniquement, Meltdown et Spectre rendent possible la consultation par un cyberattaquant d’une partie de la mémoire du processeur où il pourra y retrouver des mots de passe, voire des numéros de cartes bancaires.

Solutions et Correctifs

A ce jour, plusieurs éditeurs ont publiés des correctifs pour les vulnérabilités Meltdown et Spectre et ils ont proposés également des solutions pour sécuriser et limiter les dégâts de ces failles. Parmi les recommandations et les correctifs disponibles:

- Contournement provisoire: KAISER

Dans un premier article publié sur la vulnérabilité Meltdown, les auteurs indiquent que la fonctionnalité de sécurité KAISER permet de limiter les implications dues à l’exploitation de Meltdown. Ce mécanisme a été intégré dans les dernières versions du noyau Linux sous le nom de Kernel page-table isolation (KPTI) et est en cours d’intégration dans les versions précédentes du noyau.

Cette fonctionnalité renforce la séparation entre les zones mémoires accessibles en mode utilisateur et celles accessibles en mode noyau. De ce fait il n’est donc plus possible d’accéder lors de l’utilisation de la vulnérabilité Meltdown aux informations noyau.

- Des cellules de crise chez Intel, Microsoft, Apple et Google

Pour éviter des attaques informatiques massives, les ingénieurs d’Intel, de Google, de Microsoft et d’Apple sont sur le pont. Leurs cellules de crise développent à la hâte des correctifs pour protéger les données. Intel a publié la liste des processeurs impactés.

Microsoft, leader mondial des systèmes informatiques avec Windows,a recourt à une mise à jour de Windows 10 a été publiée dans la nuit du 3 janvier. Mais certains logiciels antivirus bloquent le correctif.

Apple, dont l’ensemble des appareils sont visés à l’exception de l’AppleWatch donc les Mac, les iPhone et l’AppleTV, la réaction ne s’est pas fait attendre non plus, a indiqué dans un communiqué que ses systèmes sont protégés de Meltdown grâce à la mise à jour de décembre dernier (10.13.2). Concernant Spectre, qui permet des intrusions à distance via les navigateurs Internet, un correctif de Safari, MacOS et IOS sont disponibles depuis le 08 Janvier 2018.

- Les correctifs disponibles pour:

- Microsoft

- Suse

- Red Hat

- Ubuntu

- VMware

- Android

- Amazon AWS

- Safari

- MacOS

- IOS

- Les bonnes pratiques: Effectuer les mises à jour

Le meilleur conseil est de s’assurer que le logiciel de son périphérique est à jour. Même si la plupart des mises à jour logicielles sont aujourd’hui automatiques, il est important de revérifier que les appareils utilisent la dernière version disponible du système d’exploitation et que tous les logiciels sont également à jour. C’est un principe de base de la sécurité. Donc, rien de nouveau et de compliqué. C’est équivalent aux mesures de protection que l’on doit prendre pour se protéger des ransomware. Les correctifs pour Windows, MacOS/iOS et Linux sont tous attendus sous peu, mais Google indique que les appareils Android ayant effectué les dernières mises à jour sont déjà protégés. Une mise à jour pour le navigateur web Chrome est attendue le 23 janvier.

Article de: Cyber.tn