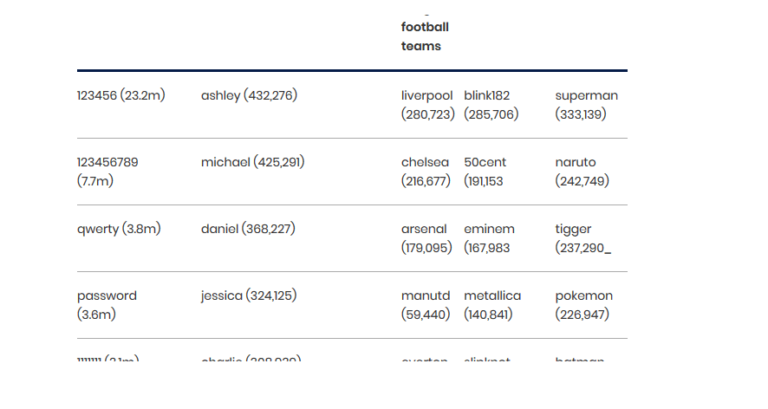

A cyber survey conducted by the United Kingdom’s National Cyber Security Centre (NCSC) revealed that ‘123456’ is still the most hacked password. Security experts at the United Kingdom’s National Cyber Security Centre (NCSC) analyzed the 100,000 most-commonly re-occurring breached passwords using data from Have I Been Pwned(HIBP). Have I Been Pwned […]

Awareness

Le Mois de la sensibilisation à la cybersécurité (MSC) est une campagne de renommée internationale qui a lieu chaque mois d’Octobre visant à informer le public sur l’importance de la cybersécurité et des simples étapes à suivre pour se protéger en ligne.

Cette année, en Tunisie, Cyber.tn en partenariat avec Internet Society Tunisie (ISOC) organisent le mois de sensibilisation, avec un programme riche en guides, vidéos, interviews, articles et des workshops.

Le phishing, une menace négligée, au contraire du ransomware ou du hacking ?

Le phishing et les faux courriels sont le plus gros problème de sécurité pour les entreprises et l’un des plus difficiles à résoudre. Selon la Cyber Security Breaches Survey de 2019 publiée par le gouvernement britannique, les cyberattaques les plus courantes sont les attaques par hameçonnage, qu’il s’agisse de courriels frauduleux ou de fausses […]

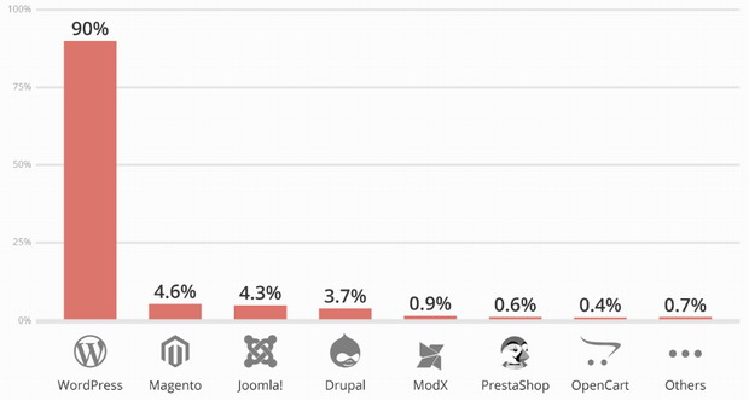

90% des CMS piratés sont des sites WordPress

Sécurité : Les possesseurs de sites WordPress sont des cibles pour les pirates, et doivent donc à veiller à la sécurité de leur CMS, le plus attaqué en 2018. Les sites d’e-commerce sont souvent de mauvais élèves et tardent à déployer les correctifs. Environ 90% de tous les systèmes de […]

Make it a cyber-habit: Five simple steps to staying safe online

What are some essential steps you can take to increase your online safety – now and in the long run? Here’s a question: What makes October special beyond Oktoberfest – which mostly takes place in September, anyway? Correct, October is recognized as European Cyber Security Month in Europe and as National Cyber Security […]

Nine Major Phishing Attacks of 2018 (and How to Spot Them)

Phishing attacks are the most common type of cyberattack for good reason: because they work. If an attacker can convince you to click on a link in a phishing email and enter your credentials, it saves them a lot of trouble hacking into a network and cracking passwords. The details […]

What is a Credit Card Dump?

That black strip on the back of your credit card holds a lot of information about your credit card account. A credit card dump is stolen electronic copy of that information. Criminals use the credit card dump to create clones of your credit card and use them to make unauthorized credit […]

La sensibilisation à la cybersécurité en Tunisie

Ocotobre 2017: Le mois de la sensibilisation à la cybersécurité En europe, La MSC est une campagne de sensibilisation lancée par plus de 40 partenaires et 25 pays européens. En Canada les efforts sont mené en coordonnation des activités des ministères et des organismes fédéraux chargés de protéger les […]

La gestion des risques, sécruité pour les PME

Vos entreprises, activités industrielles et commerciales évoluent dans un écosystème en mouvement fait de nombreux risques. Ces derniers sont internes et externes, matériels ou immatériels. L’exposition et la vulnérabilité face aux risques sont souvent complexes à identifier et à maîtriser. Mais ce qui clair, c’est qu’une mauvaise anticipation des risques mettra en difficulté votre […]

Développement sécurisé: Comment maitriser le risque?

À l’origine des failles de sécurité, il y a le plus souvent, une erreur humaine. Et les développeurs sont (à quelques rares exceptions prêtes ) des humains. Pourtant il existe quelques principes de base notamment recommandée par l’OWASP qui permettent de produire du code à minima sécurisé. Mais peu de […]

Sécurité physique: pensez à blinder vos défenses

La sécurité physique vise à favoriser l’exploitation des équipements informatiques dans des conditions fonctionnelles optimales, de manière à bénéficier d’un maximum de performances durant un maximum de temps. Afin de pouvoir sécuriser un système, il est nécessaire d’identifier les menaces potentielles, et donc de connaître et de prévoir la façon […]