La Tunisie, la nouvelle cible

Le réseau tunisien subit depuis quelques jours plusieurs attaques de grande envergure. Des attaques semblent se diriger de plus en plus vers les propriétaires des modems ADSL Huawei HG532e version B2010.

Rappelons que le réseau Internet tunisien subit depuis quelques semaines plusieurs attaques (lire notre news) et il semblerait que des hackers exploitent une faille dans les modems Huawei HG532.

On parle d’attaques, mais que se passe-t-il réellement avec les modems Huawei HG532?

Cyber.tn a mené une enquête sur ce sujet dans le but d’analyser et comprendre la faille des modems Huawei HG532 et le comportement de l’attaque.

La faille

Le 27 novembre 2017, Huawei a reçu une notification concernant une possible vulnérabilité d’exécution de code à distance concernant Huawei HG532 du département de recherche de Check Point Software Technologies, qui a également publié un avis de sécurité CPAI-2017-1016 mais sans informations de vulnérabilité détaillées publiquement.

Suite à la situation, Huawei a immédiatement lancé une enquête. Maintenant, il a été confirmé que cette vulnérabilité existe. Un attaquant authentifié pourrait envoyer des paquets malveillants au port 37215 pour lancer des attaques. Exploitation réussie pourrait conduire à l’exécution à distance de code arbitraire.

Une autre ancienne faille existe aussi sur ce modèle datant de 2015, s’agissant d’une faille de Directory Traversal: CVE-2015-7254, cette faille permet d’accéder à des fichiers sur le système embarqué des modems ADSL en question.

Dans un des articles publié sur Cyber.tn , nous avons mentionné qu’il y avait près de 100k adresses IP de scanners uniques en provenance d’Argentine qui scannaient le port 2323 et le port 23, et nous avons conclu qu’il s’agissait d’une nouvelle variante de mirai. Au cours des derniers jours, le comportement de scan est devenu plus intense et de plus en plus de pays ont commencé à apparaître sur la plateforme ScanMon en tant que source d’analyse.

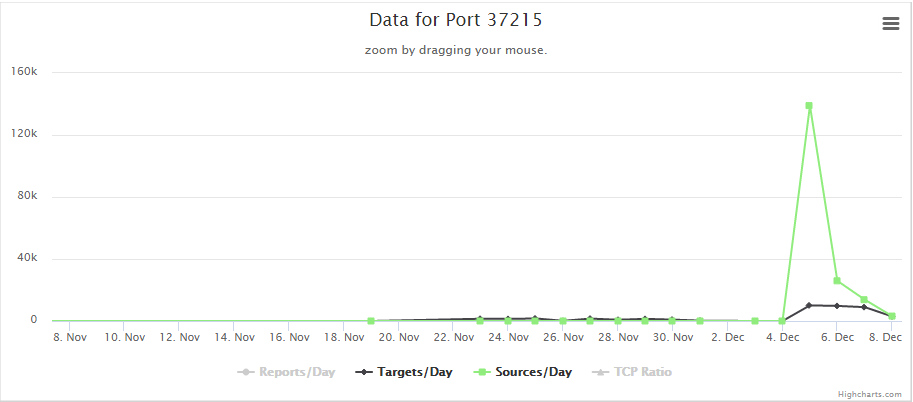

Le 05 Décembre 2017, une activité suspect du trafic détectée au niveau du port 37215.

Selon d’autres sources ,le 05 Decembre 2017 à 11:57 AM (GMT + 8) une nouvelle version de Satori (une variante de mirai que nous avons baptisée Satori) vient d’apparaître, commençant à se propager très rapidement sur les ports 37215 et 52869.

L’apparition de Satori

Cette nouvelle variante présente deux différences significatives par rapport aux variantes connues de mirai:

- Le bot lui-même ne s’appuie plus sur le mécanisme loader | scanner pour effectuer la plantation à distance, mais le bot lui-même effectue l’activité de scan. Ce comportement de ver est assez significatif.

- Deux nouveaux exploits, qui fonctionnent sur les ports 37215 et 52869 ont été ajoutés.

Ce logiciel malveillant est la dernière version de Satori. Les experts suivent Satori depuis des mois, et ils ont des preuves solides que cette nouvelle vague d’attaques peut être liée à une attaque précédente sur les hausses de trafic du port 23 et 2323.

Fontionnnement du Satori

Les Exploits

Pendant le balayage, Satori utilisera deux exploits différents, l’un sur le port 37215, tandis que l’autre sur 52869.

Celui sur le port 37215 n’est pas encore complètement dévoilé.

Celui sur le port 52869 est dérivé de CVE-2014-8361.

Satori ne se limite pas à pénétrer avec ces exploits, mais il conduit également les périphériques infectés à télécharger un frimeware modifié par les pirates à partir de la même URL de téléchargement d’origine.

La connexion aux ports ascendants de scan du port 23 et 2323

Depuis quelques jours, plusieurs sources ont mentionné une augmentation des flux sur les ports 23 et 2323 avec près de 100k IP de scanner uniques venus d’Argentine. Après des enquêtes, les experts sont assez confiants pour dire que c’est une nouvelle variante de mirai.

Apparemment, les deux ports sont actuellement utilisés de manière active. Il convient de noter que des titres de compétences administrateur / CentryL1nk a été apparu dans un exploit au sujet de modem ZyXEL PK5001Z dans db-exploit il y a moins d’un mois.

Mirai a émergé l’année dernière quand il a commencé à se répandre et affectant les appareils IoT en utilisant les mots de passe par défaut. Les dispositifs concernés ont été inclus dans un botnet qui a été déployé pour lancer des attaques par déni de service (DDoS).

La Tunisie fait partie

Quelques jours après, plus de pays comme l’Egypte, la Tunisie, la Colombie ont été repéré par des systèmes de monitoring, comme cible pour la nouvelle variante de mirai.

Actuellement, il est primordiale de souligner que les attaques sur les ports 2323/23 et aujourd’hui l’attaque de Satori partagent des facteurs communs, par exemple, le nom des échantillons et les caractéristiques statiques, certains des protocoles C2 et le partage des mêmes exploits. Ceux-ci font croire que les deux sont connectés.

Il s’agit bien d’une infection massive des modems Huawei HG532, commercialisés par certains fournisseurs, cette infection a obligé certains à isoler les lignes ADSL concernées et demander aux clients de remplacer leurs modems par de nouveaux modèles.

Les modems infectés ont été compromis en installant un nouveau firmware dans l’objectif de constituer un large réseau de bot et l’utiliser pour lancer des futures attaques DDoS. Actuellement on est dans la phase d’infection et non pas de l’exploitation réelle de ce botnet.

Le traitement de ce genre d’attaque devrait passer par plusieurs étapes:

- analyser le phénomène,

- analyser le programme malicieux,

- filtrer les ports de propagation,

- limiter les accès aux modems ADSL en administration,

- assurer un suivi en temps réel de l’évolution du malware,

- corriger les failles en mettant à jours les firmware ou en remplaçant les modems.

C’est un exercice de gestion de crise classique auquel nos fournisseurs doivent s’entraîner et ils doivent aussi donner plus de priorités à la sécurité des clients. Certainement les modèles ADSL, 3G, 4G contiennent des vulnérabilités qui risquent d’exposer les données des clients ou même leur vie privée, d’où la nécessiter de considérer plus sérieusement la sécurité.

Le attaques évoluent rapidement, notre sécurité doit également évoluer en accentuant la prévention et en préparant une réponse rapide et efficace.

Cyber.tn contituera ses enquêtes, et pour en savoir plus rester connecter sur notre site: Cyber.tn